Цена: 41900 рублей

|

Цена: 12100 рублей

|

Цена: 39400 рублей

|

Цена: 24850 рублей

|

|

|

Заместитель директора по развитию Захаров Владимир.

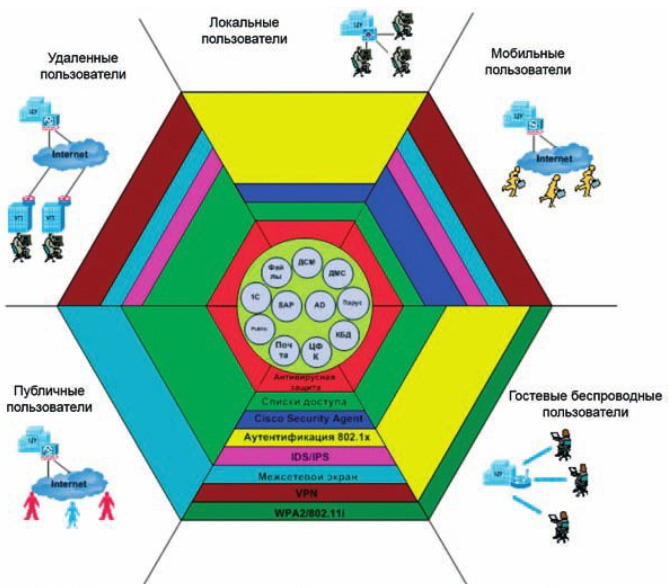

Внутренние и внешние угрозы информационной безопасности

При подготовке профессиональных телохранителей уделяется много времени на его физическую и психологическую подготовку, чтобы в случае чего он знал, как себя вести в конкретной ситуации. Интеллектуальным знаниям уделяется меньше времени, поскольку, якобы, телохранитель не обязан ими владеть.

При подготовке профессиональных телохранителей уделяется много времени на его физическую и психологическую подготовку, чтобы в случае чего он знал, как себя вести в конкретной ситуации. Интеллектуальным знаниям уделяется меньше времени, поскольку, якобы, телохранитель не обязан ими владеть.

Тем не менее, по мере развития технологического процесса информация стала наиболее ценным ресурсом в наше время. И по этой причине любой профессиональный телохранитель обязан иметь теоретические навыки по вопросам методов и систем защиты информации. Ведущая защитная компания в России Star Force разработала специальную схему для подготовки охранников. Согласно этой схеме охранник получает теоретические знания и в будущем умеет разрешать ситуации, касающиеся защиты информации.

Исторически сложилось, что тот, кто владеет секретной информацией, - владеет практически всем миром. Если вспомнить былые времена ЦРУ, когда великий Эдгар Гувер держал в страхе весь мир, становится понятным вся интеллектуальная и материальная ценность информации. В современном мире на информации построена работа любой крупной компании.

Компьютеры практически заменили человеческий мозг, поскольку все особо важные данные хранятся непосредственно в файлах. Некоторые документы по-прежнему пылятся в сейфах, однако их количество резко сокращается. Именно поэтому компьютеры становятся лакомым кусочком для конкурирующих организаций и просто злоумышленников, промышляющих на краже информации. Чтобы заполучить данные, человек готов пойти практически на любой шаг. Зачем что-то создавать и разрабатывать, если можно взять у кого-то уже готовое? Логика железная.

В информационной сети имеются ответы на все вопросы. Компьютер все знает и умеет. Только за последнее время существенно возросло количество направленных хакерских нападений, а также участились случаи применения заказного шпионского ПО. Шпионаж переходит на промышленный уровень, а это значит, что в скором времени мир захлестнет волна киберпреступности. Не нужно более заявляться в банк в масках среди бела дня с автоматами наперевес.

Несколько нажатий клавиш – и деньги уже перекочевали на личные счета грабителей, на которых и планируют остаться. Создавая и совершенствуя троянские программы, вирусные программы, системы упрощенного проникновения хакеры стремятся улучшить качество своей продукции. Количество взломов сократится, однако отследить их уже не получится. Защита не заметит опасности и пропустит к ценным данным.

На сегодняшний день потенциальные информационные угрозы можно классифицировать на две группы:

Внешние угрозы наиболее представлены четырьмя распространенными представителями: руткиты, программы для воровства финансовых счетов, кибернетический шантаж и потенциально неопасные программы, которые принято называть riskware. Начнем с описания руткитов.

Руткиты

Некоторые задаются вопросом, а что это вообще за слово такое? Руткитом называется программный код, который вводится для скрытия чьей-либо активной деятельности на сервере. К примеру, чтобы обойти антивирусные программы вирусам нужно проникнуть на сервер незамеченными. Каким образом? Вначале устанавливается специальный руткит, который и будет скрывать всю активность вирусной программы. Антивирус пропустит установку руткита. Если на предприятии или в организации имеется СКУД или система видеонаблюдения – их можно считать потенциальными мишенями для атаки руткитов.

Никто не сможет дать гарантию, что на экранах монитора отображается совершенно не то, что происходит в данный момент. Вирусы свободно разгуливают по серверу, поскольку обнаружить их в таком случае становится крайне сложно.

Кибернетический шантаж

Казалось бы, шантажировать можно только реальных людей при реальных встречах или телефонных звонках. Но нет, появление кибершантажа полностью отрицает данную точку зрения. И для этого имеется несколько веских причин. Обнаружить человека и отследить его в сети практически нереально. Обеспечивается отличная анонимность, следовательно, по сети можно говорить о чем угодно. Припугнуть установкой на сервер скрытой программы, которая уничтожит подчистую все важные документы и спокойно получить деньги электронным платежом от испуганной жертвы.

Кибернетическое воровство

К данному пункту смело относятся все попытки своровать деньги, хранящиеся на электронных счетах. Преступники могут обманным путем завладеть секретной информацией, которую используют для отмывания денег. Либо возможен случай установки программного обеспечения, предназначенного для считывания финансовой информации. ПО помещается в программный или игровой диск и свободно распространяется. Пользователь не будет знать, что на данный момент он передает секретные данные относительно своих счетов другим пользователям.

Читать продолжение

Заместитель директора по развитию Захаров Владимир.

Заместитель директора по развитию Захаров Владимир.

Особенности DLP систем в защите информации

Статья является ...

|

.jpg)

Заместитель директора по развитию Захаров Владимир.

Внутренние и внешние угрозы информационной безопасности. ...

|

|